15美元就能破解指纹锁:安卓/鸿蒙手机可被无限暴力攻击劫持 焦点热讯

近日,腾讯安全玄武实验室和浙江大学的研究人员发现一种名为“BrutePrint”的新攻击方式,该攻击可通过暴力破解安卓智能手机上的指纹,来 绕过用户身份验证并 控制设备。

这种暴力攻击依赖于多次反复试验破解代码、密钥或密码,以此获得对账户、系统或网络的未授权访问。

该论文已发表在 Arxiv.org 上,研究者针对十种常见的智能手机进行测试,发现在所有安卓和华为鸿蒙HarmonyOS设备上均实现了 无限次尝试破解指纹,在 iOS 设备上实现了十次额外尝试(共可尝试 15 次)。

【资料图】

【资料图】

相关报告称,BrutePrint 攻击的思路是向目标设备执行无限次的指纹图像提交,直到匹配到用户定义的指纹。

另外研究人员通过 MAL 零日漏洞,成功绕过了解锁指纹的次数限制,因此可以在安卓 / 鸿蒙手机上可以无限次尝试解锁,并通过“neural style transfer”系统,将数据库中的所有指纹图像转换为看起来像是目标设备的传感器扫描图像,从而不断通过假数据“捏造”出正确的指纹。

研究人员使用了 10 款设备进行破解测试,其中包括 6 款安卓手机,2 款华为鸿蒙手机,2 款苹果 iPhone。测试显示,所有设备都至少存在一个缺陷,而安卓和鸿蒙手机则可以被无限次暴力破解。

实验表明,当用户在手机上绑定了一个指纹时,针对易受攻击的设备 成功完成 BrutePrint 所需的时间在 2.9 到 13.9 小时之间。当用户在目标设备上绑定多个指纹时,暴力破解时间会下降到仅 0.66 到 2.78 小时,因为生成匹配图像的可能性呈指数级增长。

不过,昨晚鸿蒙官方向IT之家回应,相关漏洞已于 2021 年 12 月通过发布补丁进行了修复。

参考资料

Arxiv.org - BRUTEPRINT:Expose Smartphone Fingerprint Authentication to Brute-force Attack小米 Civi 3 新品发布会将在 5 月 25 日下午 14:00 点正式发布,IT之家网站 & App 将会同步直播,欢迎观看!

另外,近期还有不少热门内容, 点击下方蓝字即可查看:

标签:

-

15美元就能破解指纹锁:安卓/鸿蒙手机可被无限暴力攻击劫持

焦点热讯 近日,腾讯安全玄武实验室和浙江大学的研究人员发现一种名为“BrutePrint”的新攻击方式,该攻击可通过暴力

15美元就能破解指纹锁:安卓/鸿蒙手机可被无限暴力攻击劫持

焦点热讯 近日,腾讯安全玄武实验室和浙江大学的研究人员发现一种名为“BrutePrint”的新攻击方式,该攻击可通过暴力 -

环球新动态:Netflix 奋力打击密码共享行为:涉及美国等 100 多个国家地区

IT之家5月24日消息,由于全球经济下行,再加上流媒体市场已经逐渐呈现出饱和的迹象,Netflix开始努力寻求更

环球新动态:Netflix 奋力打击密码共享行为:涉及美国等 100 多个国家地区

IT之家5月24日消息,由于全球经济下行,再加上流媒体市场已经逐渐呈现出饱和的迹象,Netflix开始努力寻求更 -

2023最佳微软商城应用公布:火狐浏览器Firefox荣获最佳生产力

|天天快消息 IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,公布了年度MicrosoftStoreAppAwards活动的获

2023最佳微软商城应用公布:火狐浏览器Firefox荣获最佳生产力

|天天快消息 IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,公布了年度MicrosoftStoreAppAwards活动的获 -

全球快资讯:苹果 iPad 版 Final Cut Pro 和 Logic Pro 已上架,每月 38 元

IT之家5月24日消息,苹果旗下专业视频剪辑软件FinalCutPro和专业音频制作软件LogicPro已正式登陆iPad,这两款软件之

全球快资讯:苹果 iPad 版 Final Cut Pro 和 Logic Pro 已上架,每月 38 元

IT之家5月24日消息,苹果旗下专业视频剪辑软件FinalCutPro和专业音频制作软件LogicPro已正式登陆iPad,这两款软件之 -

天天热讯:可创建 3D 人像、沉浸式交流,微软 Teams 应用本周推出 Mesh

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布为MicrosoftTeams应用引入Mesh平台,允许会议

天天热讯:可创建 3D 人像、沉浸式交流,微软 Teams 应用本周推出 Mesh

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布为MicrosoftTeams应用引入Mesh平台,允许会议 -

Unity、Visual Studio 等软件齐助力,Win11 on ARM 迎来大提升

_微动态 IT之家5月24日消息,微软在Build2023大会上发布了多项关于Windows11onARM的重要消息,为这一平台带来了巨大的提升。

Unity、Visual Studio 等软件齐助力,Win11 on ARM 迎来大提升

_微动态 IT之家5月24日消息,微软在Build2023大会上发布了多项关于Windows11onARM的重要消息,为这一平台带来了巨大的提升。

-

红十字会国际委员会:苏丹-乍得边境可能发生人道主义灾难 当地时间5月23日,红十字会国际委员会官员表示,当前苏丹难民涌入乍得的人数持续快速增加,在6月下旬雨季开

红十字会国际委员会:苏丹-乍得边境可能发生人道主义灾难 当地时间5月23日,红十字会国际委员会官员表示,当前苏丹难民涌入乍得的人数持续快速增加,在6月下旬雨季开 -

史诗级更新!特斯拉2023.12.9 OTA推送:强制单踏板成历史 史诗级更新!特斯拉2023 12 9OTA推送:强制单踏板成历史

史诗级更新!特斯拉2023.12.9 OTA推送:强制单踏板成历史 史诗级更新!特斯拉2023 12 9OTA推送:强制单踏板成历史 -

环球新动态:Netflix 奋力打击密码共享行为:涉及美国等 100 多个国家地区

IT之家5月24日消息,由于全球经济下行,再加上流媒体市场已经逐渐呈现出饱和的迹象,Netflix开始努力寻求更

环球新动态:Netflix 奋力打击密码共享行为:涉及美国等 100 多个国家地区

IT之家5月24日消息,由于全球经济下行,再加上流媒体市场已经逐渐呈现出饱和的迹象,Netflix开始努力寻求更 -

每日热门:邮储银行宜春市分行:线上信用户贷款助力乡村振兴 “贷”动农民致富 今年30岁的小彭,高中毕业后在外面打拼了几年后,决定回家乡樟树创业。樟树是“中国药都”,自古为江南药材

每日热门:邮储银行宜春市分行:线上信用户贷款助力乡村振兴 “贷”动农民致富 今年30岁的小彭,高中毕业后在外面打拼了几年后,决定回家乡樟树创业。樟树是“中国药都”,自古为江南药材 -

15美元就能破解指纹锁:安卓/鸿蒙手机可被无限暴力攻击劫持

焦点热讯 近日,腾讯安全玄武实验室和浙江大学的研究人员发现一种名为“BrutePrint”的新攻击方式,该攻击可通过暴力

15美元就能破解指纹锁:安卓/鸿蒙手机可被无限暴力攻击劫持

焦点热讯 近日,腾讯安全玄武实验室和浙江大学的研究人员发现一种名为“BrutePrint”的新攻击方式,该攻击可通过暴力 -

肯德基网上订餐优惠代码是什么_肯德基网上订餐优惠代码 1、这个很多手机应用程序里面都有的,比如说什么丁丁优惠券,KFC优惠券等。2、去应用市场找优惠券的应用就

肯德基网上订餐优惠代码是什么_肯德基网上订餐优惠代码 1、这个很多手机应用程序里面都有的,比如说什么丁丁优惠券,KFC优惠券等。2、去应用市场找优惠券的应用就 -

【全球新要闻】还能撑多久?威马汽车被强制执行超一千万元 还能撑多久?威马汽车被强制执行超一千万元

【全球新要闻】还能撑多久?威马汽车被强制执行超一千万元 还能撑多久?威马汽车被强制执行超一千万元 -

第十六届兰卡威国际海事和航空展在马来西亚开幕 天天微动态 当地时间23日,第十六届兰卡威国际海事和航空展在马来西亚兰卡威开幕,展会将持续至27日。这是该展会在疫情

第十六届兰卡威国际海事和航空展在马来西亚开幕 天天微动态 当地时间23日,第十六届兰卡威国际海事和航空展在马来西亚兰卡威开幕,展会将持续至27日。这是该展会在疫情 -

【天天聚看点】奥利哈刚天神荡效果_奥利哈刚天神荡 1、天神荡其实不是一张正规卡。2、ZZ少年馆为了刺激卡片的销售量,创建了该卡。3、并在卡包中添加。4、但只

【天天聚看点】奥利哈刚天神荡效果_奥利哈刚天神荡 1、天神荡其实不是一张正规卡。2、ZZ少年馆为了刺激卡片的销售量,创建了该卡。3、并在卡包中添加。4、但只 -

2022年数字中国建设取得哪些进展?一组数据告诉你_环球热资讯 国家互联网信息办公室昨天(23日)发布了全文版《数字中国发展报告(2022年)》,报告显示,2022年我国在数

2022年数字中国建设取得哪些进展?一组数据告诉你_环球热资讯 国家互联网信息办公室昨天(23日)发布了全文版《数字中国发展报告(2022年)》,报告显示,2022年我国在数 -

海南:进一步优化租房提取住房公积金政策-世界观察 2023年5月23日海南省住房公积金管理局发布通知称该局制定了《海南省住房公积金管理局关于落实进一步优化租

海南:进一步优化租房提取住房公积金政策-世界观察 2023年5月23日海南省住房公积金管理局发布通知称该局制定了《海南省住房公积金管理局关于落实进一步优化租 -

天天亮点!领奖展示五星红旗,他说:我怕台湾人忘记回家的路 近日,2023年亚太大师运动会上,来自中国台湾的跆拳道选手李东宪获得一枚铜牌,他在领奖台上展示五星红旗,

天天亮点!领奖展示五星红旗,他说:我怕台湾人忘记回家的路 近日,2023年亚太大师运动会上,来自中国台湾的跆拳道选手李东宪获得一枚铜牌,他在领奖台上展示五星红旗, -

2023最佳微软商城应用公布:火狐浏览器Firefox荣获最佳生产力

|天天快消息 IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,公布了年度MicrosoftStoreAppAwards活动的获

2023最佳微软商城应用公布:火狐浏览器Firefox荣获最佳生产力

|天天快消息 IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,公布了年度MicrosoftStoreAppAwards活动的获 -

Unity、Visual Studio 等软件齐助力,Win11 on ARM 迎来大提升

_微动态 IT之家5月24日消息,微软在Build2023大会上发布了多项关于Windows11onARM的重要消息,为这一平台带来了巨大的提升。

Unity、Visual Studio 等软件齐助力,Win11 on ARM 迎来大提升

_微动态 IT之家5月24日消息,微软在Build2023大会上发布了多项关于Windows11onARM的重要消息,为这一平台带来了巨大的提升。 -

每日精选:微软 Edge 浏览器公测 Workspaces(工作区)功能

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布Edge浏览器中的工作区(Workspaces)功能

每日精选:微软 Edge 浏览器公测 Workspaces(工作区)功能

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布Edge浏览器中的工作区(Workspaces)功能 -

“六加强 一出台” 七项重点工作加强京津冀文化市场执法协作_全球热文 今天(5月23日),首届京津冀地区文化市场综合执法协作联席会议在京召开。会议审议并通过了《2023年京津冀

“六加强 一出台” 七项重点工作加强京津冀文化市场执法协作_全球热文 今天(5月23日),首届京津冀地区文化市场综合执法协作联席会议在京召开。会议审议并通过了《2023年京津冀 -

天天热门:苏丹停火协议生效 联合国敦促冲突双方休战 苏丹武装冲突双方签署的临时停火协议当地时间22日晚正式生效,联合国秘书长苏丹问题特别代表福尔克·佩尔特

天天热门:苏丹停火协议生效 联合国敦促冲突双方休战 苏丹武装冲突双方签署的临时停火协议当地时间22日晚正式生效,联合国秘书长苏丹问题特别代表福尔克·佩尔特 -

天天热讯:可创建 3D 人像、沉浸式交流,微软 Teams 应用本周推出 Mesh

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布为MicrosoftTeams应用引入Mesh平台,允许会议

天天热讯:可创建 3D 人像、沉浸式交流,微软 Teams 应用本周推出 Mesh

IT之家5月24日消息,微软在今天召开的Build2023开发者大会上,宣布为MicrosoftTeams应用引入Mesh平台,允许会议 -

助力残疾人群体就业乐业 本报记者郑微通讯员陈浩韩锐“现在我能靠劳动养活自己,感谢公司在我最困难的时候拉了我一把。”5月16日,

助力残疾人群体就业乐业 本报记者郑微通讯员陈浩韩锐“现在我能靠劳动养活自己,感谢公司在我最困难的时候拉了我一把。”5月16日, -

农贸市场“靓”出新颜值 翟山农贸市场干净整洁。本报记者孟丽摄本报记者孟丽居家过日子,离不开“菜篮子”“米袋子”“果盘子”。农

农贸市场“靓”出新颜值 翟山农贸市场干净整洁。本报记者孟丽摄本报记者孟丽居家过日子,离不开“菜篮子”“米袋子”“果盘子”。农 -

世界热门:客运服务恢复正常 杭州火车东站相关供电线路故障已处置完毕 据“铁路杭州站”消息,经紧急抢修,5月23日20时39分,相关供电线路故障处置完毕,杭州东站客运服务设备已

世界热门:客运服务恢复正常 杭州火车东站相关供电线路故障已处置完毕 据“铁路杭州站”消息,经紧急抢修,5月23日20时39分,相关供电线路故障处置完毕,杭州东站客运服务设备已 -

天天滚动:呼吸道合胞病毒感染患儿增加 专家详解如何防范 最近,部分医疗机构儿科发热门诊患者增多,很多孩子都感染了呼吸道合胞病毒,呼吸道合胞病毒有什么危害?它

天天滚动:呼吸道合胞病毒感染患儿增加 专家详解如何防范 最近,部分医疗机构儿科发热门诊患者增多,很多孩子都感染了呼吸道合胞病毒,呼吸道合胞病毒有什么危害?它 -

世界热议:古巴政府强烈谴责美国将古巴列为“支持恐怖主义国家” 当地时间5月22日,在奥地利首都维也纳举行的“预防犯罪和刑事司法委员会第三十二届会议”上,古巴司法部第

世界热议:古巴政府强烈谴责美国将古巴列为“支持恐怖主义国家” 当地时间5月22日,在奥地利首都维也纳举行的“预防犯罪和刑事司法委员会第三十二届会议”上,古巴司法部第 -

天天亮点!“铜出徐州”与有荣焉 徐州博物馆青铜文物。本报记者张瑾摄江苏师范大学博物馆馆长、云龙书院副院长赵明奇任学术主持。本报记者孙

天天亮点!“铜出徐州”与有荣焉 徐州博物馆青铜文物。本报记者张瑾摄江苏师范大学博物馆馆长、云龙书院副院长赵明奇任学术主持。本报记者孙 -

三亚这315户家庭拟获住房补贴!名单→ 5月22日,三亚市住房保障管理中心发布《三亚市2023年低收入住房补贴家庭合格名单》,日前,市住房保障管理

三亚这315户家庭拟获住房补贴!名单→ 5月22日,三亚市住房保障管理中心发布《三亚市2023年低收入住房补贴家庭合格名单》,日前,市住房保障管理 -

全球快资讯:苹果 iPad 版 Final Cut Pro 和 Logic Pro 已上架,每月 38 元

IT之家5月24日消息,苹果旗下专业视频剪辑软件FinalCutPro和专业音频制作软件LogicPro已正式登陆iPad,这两款软件之

全球快资讯:苹果 iPad 版 Final Cut Pro 和 Logic Pro 已上架,每月 38 元

IT之家5月24日消息,苹果旗下专业视频剪辑软件FinalCutPro和专业音频制作软件LogicPro已正式登陆iPad,这两款软件之 -

人力资源管理是做什么的啊_人力资源管理是做什么的 1、人力资源管理是指根据企业发展战略的请求,有计划地对人力资源举行科学配置,经过对企业中员工的一系列

人力资源管理是做什么的啊_人力资源管理是做什么的 1、人力资源管理是指根据企业发展战略的请求,有计划地对人力资源举行科学配置,经过对企业中员工的一系列 -

以乡村善治凝聚党心民心-当前热点 本报记者蒋新会通讯员袁野徐志海5月20日傍晚,贾汪区大吴街道小吴村村民邱俊仿收拾利索后,早早地来到村里

以乡村善治凝聚党心民心-当前热点 本报记者蒋新会通讯员袁野徐志海5月20日傍晚,贾汪区大吴街道小吴村村民邱俊仿收拾利索后,早早地来到村里 -

环球实时:奎河两岸展新颜 初夏的奎河建国路回龙窝段,小桥、流水、凉亭,与青砖黛瓦、古色古香的回龙窝历史文化街区浑然一体,相映成

环球实时:奎河两岸展新颜 初夏的奎河建国路回龙窝段,小桥、流水、凉亭,与青砖黛瓦、古色古香的回龙窝历史文化街区浑然一体,相映成 -

环球精选!天津市全面启动长护险错峰失能评定工作 根据天津市长护险失能评定管理办法有关规定,失能评定结论有效期不超过2年,有效期满前,长护险待遇享受人

环球精选!天津市全面启动长护险错峰失能评定工作 根据天津市长护险失能评定管理办法有关规定,失能评定结论有效期不超过2年,有效期满前,长护险待遇享受人 -

全球速看:内蒙古“一湖两海”水质指标总体向好 内蒙古“一湖两海”水质指标总体向好(主题)(工人日报-中工网记者李玉波)记者日前从内蒙古自治区水利厅

全球速看:内蒙古“一湖两海”水质指标总体向好 内蒙古“一湖两海”水质指标总体向好(主题)(工人日报-中工网记者李玉波)记者日前从内蒙古自治区水利厅 -

简讯:中国有色矿业(01258.HK):5月23日南向资金减持55.3万股 5月23日北向资金减持55 3万股中国有色矿业(01258 HK)。近5个交易日中,获南向资金减持的有4天,累计净减

简讯:中国有色矿业(01258.HK):5月23日南向资金减持55.3万股 5月23日北向资金减持55 3万股中国有色矿业(01258 HK)。近5个交易日中,获南向资金减持的有4天,累计净减 -

今日时讯:前4月邮政行业寄递业务量累计完成468.0亿件 4月全国快递业务量同比增36.4% 小伙伴们好,带大家回顾下前4月邮政行业寄递业务量累计完成468 0亿件4月全国快递业务量同比增36 4%,那么小

今日时讯:前4月邮政行业寄递业务量累计完成468.0亿件 4月全国快递业务量同比增36.4% 小伙伴们好,带大家回顾下前4月邮政行业寄递业务量累计完成468 0亿件4月全国快递业务量同比增36 4%,那么小 -

跟着政策走,光棍山变金钱湾 初夏5月,喜雨未歇,新景已至。蒙蒙细雨之中,商洛柞水县营盘镇朱家湾村又迎来了一队旅游大巴。民宿“松山

跟着政策走,光棍山变金钱湾 初夏5月,喜雨未歇,新景已至。蒙蒙细雨之中,商洛柞水县营盘镇朱家湾村又迎来了一队旅游大巴。民宿“松山 -

国元证券:给予恒实科技买入评级|全球速递 国元证券股份有限公司杨为敩近期对恒实科技进行研究并发布了研究报告《2022年报及2023年一季报点评公司经营

国元证券:给予恒实科技买入评级|全球速递 国元证券股份有限公司杨为敩近期对恒实科技进行研究并发布了研究报告《2022年报及2023年一季报点评公司经营 -

科技赋能消费金融 让为民服务跑出“加速度” 在手机上申请贷款,1万元的资金五分钟就到账,中原消费金融真是帮了大忙,让我提前圆了装修梦。山东泰安的

科技赋能消费金融 让为民服务跑出“加速度” 在手机上申请贷款,1万元的资金五分钟就到账,中原消费金融真是帮了大忙,让我提前圆了装修梦。山东泰安的 -

鹏辉能源密集下注储能赛道 百亿资金缺口待填 21世纪经济报道记者张望报道鹏辉能源(300438 SZ)再增一个生产基地。根据5月23日公告,鹏辉能源拟在山东省

鹏辉能源密集下注储能赛道 百亿资金缺口待填 21世纪经济报道记者张望报道鹏辉能源(300438 SZ)再增一个生产基地。根据5月23日公告,鹏辉能源拟在山东省 -

您好,律师,请问以招聘货运司机,甲方担保全款买车,是真是假? 您好,律师,请问以招聘货运司机,甲方担保全款买车,是真是假?

您好,律师,请问以招聘货运司机,甲方担保全款买车,是真是假? 您好,律师,请问以招聘货运司机,甲方担保全款买车,是真是假? -

走进祥盛街8号 探访微米世界的“光明守护者” 如果说眼睛是心灵的窗户,那眼科医生便是光明的守护者。你用眼睛看世界,他们用仁心仁术为你守护视界。

走进祥盛街8号 探访微米世界的“光明守护者” 如果说眼睛是心灵的窗户,那眼科医生便是光明的守护者。你用眼睛看世界,他们用仁心仁术为你守护视界。 -

《夺冠》剧组主创亮相红毯, 陈可辛彭昱畅等同台 由陈可辛导演,巩俐、黄渤、吴刚、彭昱畅主演的《夺冠》于2020年9月25日正式上映,片中传递出的顽强拼搏、

《夺冠》剧组主创亮相红毯, 陈可辛彭昱畅等同台 由陈可辛导演,巩俐、黄渤、吴刚、彭昱畅主演的《夺冠》于2020年9月25日正式上映,片中传递出的顽强拼搏、 -

世界微动态丨张译摘下华表奖! 来源冰城+哈尔滨日报记者高云23日晚,第十八届、第十九届中国电影华表奖在北京揭晓,哈尔滨演员张译凭借电

世界微动态丨张译摘下华表奖! 来源冰城+哈尔滨日报记者高云23日晚,第十八届、第十九届中国电影华表奖在北京揭晓,哈尔滨演员张译凭借电 -

当前报道:中钢协:5月中旬重点统计钢铁企业共生产粗钢2245.46万吨、生铁1995.30万... 5月23日电,中钢协数据显示,2023年5月中旬,重点统计钢铁企业共生产粗钢2245 46万吨、生铁1995 30万吨、

当前报道:中钢协:5月中旬重点统计钢铁企业共生产粗钢2245.46万吨、生铁1995.30万... 5月23日电,中钢协数据显示,2023年5月中旬,重点统计钢铁企业共生产粗钢2245 46万吨、生铁1995 30万吨、 -

美人心计剧情介绍|最资讯 1、《美人心计》是由紫骏影视传媒集团、东阳欢娱影视文化有限公司、于正工作室出品的古装爱情剧。2、该剧由

美人心计剧情介绍|最资讯 1、《美人心计》是由紫骏影视传媒集团、东阳欢娱影视文化有限公司、于正工作室出品的古装爱情剧。2、该剧由 -

10岁儿童患进行性肌营养不良 富德生命人寿驻马店中支速赔30万元助力治疗重疾 10岁,正是活泼好动的年龄,但是2022年7月,客户黄先生的孩子感到四肢无力,走路摇摇摆摆。起初,黄先生

10岁儿童患进行性肌营养不良 富德生命人寿驻马店中支速赔30万元助力治疗重疾 10岁,正是活泼好动的年龄,但是2022年7月,客户黄先生的孩子感到四肢无力,走路摇摇摆摆。起初,黄先生 -

AMD 推出锐龙 / 速龙 7020C 系列处理器,为 Chromebook 设计

-全球视讯 IT之家5月23日消息,AMD今日推出了专为Chromebook设计的锐龙 速龙7020C系列处理器,处理器为Zen2架构,配备RD

AMD 推出锐龙 / 速龙 7020C 系列处理器,为 Chromebook 设计

-全球视讯 IT之家5月23日消息,AMD今日推出了专为Chromebook设计的锐龙 速龙7020C系列处理器,处理器为Zen2架构,配备RD -

天天观察:铭凡 UM790 Pro 迷你主机价格公布:R9 7940HS 准系统 3199 元

IT之家5月23日消息,铭凡宣布UM790Pro迷你主机于今日正式发售,原价3599元,预售活动价3199元。官方称,这

天天观察:铭凡 UM790 Pro 迷你主机价格公布:R9 7940HS 准系统 3199 元

IT之家5月23日消息,铭凡宣布UM790Pro迷你主机于今日正式发售,原价3599元,预售活动价3199元。官方称,这 -

2023 CGFW|曼彻斯特城市大学-曼彻斯特时装学院:从始至终From Start To Finish 简介Brief Introduction曼彻斯特城市大学的曼彻斯特时装学院是英国最大的时装学院之一,以培养高职业素养的毕业生而闻名。拥有湿印机实训室

2023 CGFW|曼彻斯特城市大学-曼彻斯特时装学院:从始至终From Start To Finish 简介Brief Introduction曼彻斯特城市大学的曼彻斯特时装学院是英国最大的时装学院之一,以培养高职业素养的毕业生而闻名。拥有湿印机实训室 -

亚马逊推出旗下最大平板电脑Fire Max 11,挑战苹果iPad

IT之家5月23日消息,亚马逊的Fire平板电脑以价格低廉和尺寸小巧而著称,但该公司最新推出的平板电脑打破了

亚马逊推出旗下最大平板电脑Fire Max 11,挑战苹果iPad

IT之家5月23日消息,亚马逊的Fire平板电脑以价格低廉和尺寸小巧而著称,但该公司最新推出的平板电脑打破了 -

索尼ZV-1 II相机发布:专为视频博主打造,售价 5899 元

IT之家5月23日消息,索尼ZV-1是一款专为视频博主设计的相机,自从2019年推出以来,一直受到广大用户的喜爱

索尼ZV-1 II相机发布:专为视频博主打造,售价 5899 元

IT之家5月23日消息,索尼ZV-1是一款专为视频博主设计的相机,自从2019年推出以来,一直受到广大用户的喜爱 -

科研人员成功维护升级世界海拔最高自动气象站 新华社拉萨5月23日电(记者田金文、陈尚才)23日凌晨3时,科考队员从海拔8300米的珠峰突击营地出发,历经8

科研人员成功维护升级世界海拔最高自动气象站 新华社拉萨5月23日电(记者田金文、陈尚才)23日凌晨3时,科考队员从海拔8300米的珠峰突击营地出发,历经8

热门资讯

-

2023 CGFW|曼彻斯特城市大学-曼彻斯特时装学院:从始至终From Start To Finish 简介Brief Introduction曼彻斯特...

2023 CGFW|曼彻斯特城市大学-曼彻斯特时装学院:从始至终From Start To Finish 简介Brief Introduction曼彻斯特... -

「巨量千川商品卡推广」全新升级:流量更精准、经营更高效、协同更清晰 随着抖音全域兴趣电商的发展,货架...

「巨量千川商品卡推广」全新升级:流量更精准、经营更高效、协同更清晰 随着抖音全域兴趣电商的发展,货架... -

MIHUANG米皇 2023秋冬新品发布,“流浪·寻觅诗和远方” 尽显女性自然之美 2023年5月22日,MIHUANG米皇 2023...

MIHUANG米皇 2023秋冬新品发布,“流浪·寻觅诗和远方” 尽显女性自然之美 2023年5月22日,MIHUANG米皇 2023... -

护薪农民工 服务零距离——中建八局新昌县人民医院迁建工程项目开展普法宣传教育活动 近日,在《保障农民工工资支付条例...

护薪农民工 服务零距离——中建八局新昌县人民医院迁建工程项目开展普法宣传教育活动 近日,在《保障农民工工资支付条例...

观察

图片新闻

-

天天热门:苏丹停火协议生效 联合国敦促冲突双方休战 苏丹武装冲突双方签署的临时停火协...

天天热门:苏丹停火协议生效 联合国敦促冲突双方休战 苏丹武装冲突双方签署的临时停火协... -

天天滚动:呼吸道合胞病毒感染患儿增加 专家详解如何防范 最近,部分医疗机构儿科发热门诊患...

天天滚动:呼吸道合胞病毒感染患儿增加 专家详解如何防范 最近,部分医疗机构儿科发热门诊患... -

天天亮点!领奖展示五星红旗,他说:我怕台湾人忘记回家的路 近日,2023年亚太大师运动会上,来...

天天亮点!领奖展示五星红旗,他说:我怕台湾人忘记回家的路 近日,2023年亚太大师运动会上,来... -

海南:进一步优化租房提取住房公积金政策-世界观察 2023年5月23日海南省住房公积金管...

海南:进一步优化租房提取住房公积金政策-世界观察 2023年5月23日海南省住房公积金管...

精彩新闻

-

西班牙马德里大区医生群体举行罢工 滚动 当地时间5月23日,西班牙马德里大...

西班牙马德里大区医生群体举行罢工 滚动 当地时间5月23日,西班牙马德里大... -

世乒赛:王曼昱亮相女单赛场 一日双赛均取胜|环球最新 中新网德班5月23日电(记者王曦)德...

世乒赛:王曼昱亮相女单赛场 一日双赛均取胜|环球最新 中新网德班5月23日电(记者王曦)德... -

经最高法核准 三名强奸未成年人罪犯被依法执行死刑 经最高人民法院核准,5月23日湖北...

经最高法核准 三名强奸未成年人罪犯被依法执行死刑 经最高人民法院核准,5月23日湖北... -

今日热门!电脑开vt有什么坏处_电脑开VT是什么意思 1、相信在电脑上安装了Android模拟...

今日热门!电脑开vt有什么坏处_电脑开VT是什么意思 1、相信在电脑上安装了Android模拟... -

好消息!河北省石家庄市又有65个停车场使用ETC不停车快捷缴费 为提高石家庄市停车场的信息化、智...

好消息!河北省石家庄市又有65个停车场使用ETC不停车快捷缴费 为提高石家庄市停车场的信息化、智... -

旋风少女第二季若白死了吗?若白得了什么病? 旋风少女第二季若白死了吗?《旋风...

旋风少女第二季若白死了吗?若白得了什么病? 旋风少女第二季若白死了吗?《旋风... -

媚者无疆的演员有哪些?媚者无疆长安最后还活着吗? 媚者无疆的演员有哪些?《媚者无疆...

媚者无疆的演员有哪些?媚者无疆长安最后还活着吗? 媚者无疆的演员有哪些?《媚者无疆... - 2023年象甲联赛第一阶段收官 杭州队领跑积分榜 新华网石家庄5月23日电中国象棋协...

-

泰坦尼克号主角叫什么?泰坦尼克号上映的时间是何时? 泰坦尼克号主角叫什么?在电影《泰...

泰坦尼克号主角叫什么?泰坦尼克号上映的时间是何时? 泰坦尼克号主角叫什么?在电影《泰... -

契税补贴2023年还有吗?契税怎么网上申请退税? 今天小编就为大家解答关于契税补贴...

契税补贴2023年还有吗?契税怎么网上申请退税? 今天小编就为大家解答关于契税补贴... -

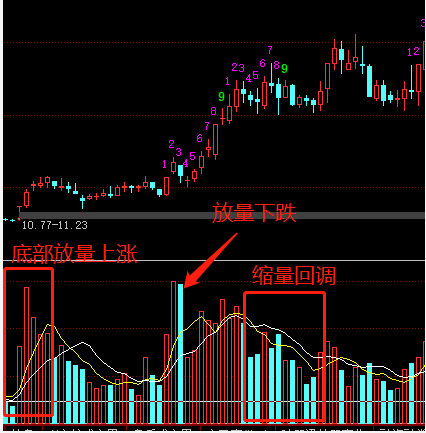

成交量均线如何设置?成交量设置均线多少为最精准? 成交量均线如何设置?你知道吗?让我...

成交量均线如何设置?成交量设置均线多少为最精准? 成交量均线如何设置?你知道吗?让我... -

今日精选:三星展示 12.4 英寸可卷曲 OLED 面板,迄今最大

IT之家5月23日消息,在洛杉矶举行...

今日精选:三星展示 12.4 英寸可卷曲 OLED 面板,迄今最大

IT之家5月23日消息,在洛杉矶举行... -

指数基金分类有哪些?银行指数基金有哪些? 关于指数基金你了解多少?小编最近...

指数基金分类有哪些?银行指数基金有哪些? 关于指数基金你了解多少?小编最近... -

百度搜不到爱奇艺,后者副总裁回应称出现了 Bug

IT之家5月23日消息,今日晚间早些...

百度搜不到爱奇艺,后者副总裁回应称出现了 Bug

IT之家5月23日消息,今日晚间早些... -

【天天报资讯】Waymo 和 Uber 和解,双方宣布在凤凰城开启自动驾驶出行服务

IT之家5月23日消息,今日,Alphabe...

【天天报资讯】Waymo 和 Uber 和解,双方宣布在凤凰城开启自动驾驶出行服务

IT之家5月23日消息,今日,Alphabe... -

环球最资讯丨衡阳市放射诊断质量控制中心专题会召开 5月20日,2023年衡阳市放射诊断质...

环球最资讯丨衡阳市放射诊断质量控制中心专题会召开 5月20日,2023年衡阳市放射诊断质... -

音乐舞蹈剧场《百鸟朝凤》首轮圆满收官 日前,上海音乐厅管理有限公司制作...

音乐舞蹈剧场《百鸟朝凤》首轮圆满收官 日前,上海音乐厅管理有限公司制作... -

河北省有3家企业新入选“科改企业” 2家企业新入选“双百企业” 近日,国务院国资委发布消息,两项...

河北省有3家企业新入选“科改企业” 2家企业新入选“双百企业” 近日,国务院国资委发布消息,两项... -

今日热文:防晒伞什么颜色防晒效果最佳_什么颜色的伞最防晒 1、选淡色的,最好是纯白的。2、今...

今日热文:防晒伞什么颜色防晒效果最佳_什么颜色的伞最防晒 1、选淡色的,最好是纯白的。2、今... -

全国首个进驻商场的助残扶残公益空间启动 微动态 5月21日是第33个全国助残日。当天...

全国首个进驻商场的助残扶残公益空间启动 微动态 5月21日是第33个全国助残日。当天... -

全球今热点:苹果 Apple Watch 彩虹版运动表带上架,售价 379 元

IT之家5月23日消息,苹果彩虹版运...

全球今热点:苹果 Apple Watch 彩虹版运动表带上架,售价 379 元

IT之家5月23日消息,苹果彩虹版运... -

AMD RX 7600 显卡零售价曝光:269 美元起,比 RTX 4060 便宜

IT之家5月23日消息,据VideoCardz...

AMD RX 7600 显卡零售价曝光:269 美元起,比 RTX 4060 便宜

IT之家5月23日消息,据VideoCardz... -

股票成交量怎么看?成交额参数设置多少最佳? 提起股票成交量大家并不陌生吧,最...

股票成交量怎么看?成交额参数设置多少最佳? 提起股票成交量大家并不陌生吧,最... -

内蒙古鄂托克旗:真抓实干聚合力 文明创建添动力 大街小巷干净整洁,居民小区改造一...

内蒙古鄂托克旗:真抓实干聚合力 文明创建添动力 大街小巷干净整洁,居民小区改造一... -

新疆和田地区皮山县发生3.0级地震 震源深度10千米-每日简讯 中国地震台网正式测定:05月23日20...

新疆和田地区皮山县发生3.0级地震 震源深度10千米-每日简讯 中国地震台网正式测定:05月23日20... -

交通银行信用卡积分怎么用最划算?交通银行信用卡积分能兑换什么? 交通银行信用卡积分怎么用最划算呢...

交通银行信用卡积分怎么用最划算?交通银行信用卡积分能兑换什么? 交通银行信用卡积分怎么用最划算呢... -

每日短讯:【交通】与上海11号线无缝对接!苏州轨道交通11号线即将开通运营 苏州发布介绍,自5月1日开始,与上...

每日短讯:【交通】与上海11号线无缝对接!苏州轨道交通11号线即将开通运营 苏州发布介绍,自5月1日开始,与上... -

中位数是什么意思?中位数怎么计算? 含义:1、中位数又称中值,统计学...

中位数是什么意思?中位数怎么计算? 含义:1、中位数又称中值,统计学... -

天津创业环保股份(01065.HK)拟出资约1.62亿元成立项目公司以投资建设恩施市大沙坝... 天津创业环保股份(01065 HK)公布...

天津创业环保股份(01065.HK)拟出资约1.62亿元成立项目公司以投资建设恩施市大沙坝... 天津创业环保股份(01065 HK)公布... -

滚动:【IT之家开箱】NVIDIA GeForce RTX 4060 Ti 8G 图赏:小巧身材,超低功耗

NVIDIA近日发布了新一代甜品卡NVID...

滚动:【IT之家开箱】NVIDIA GeForce RTX 4060 Ti 8G 图赏:小巧身材,超低功耗

NVIDIA近日发布了新一代甜品卡NVID... -

环球看点!iQOO Pad 平板电脑发布:搭载天玑 9000 +,618 特惠价 2399 元起

IT之家5月23日消息,在今晚的iQOO...

环球看点!iQOO Pad 平板电脑发布:搭载天玑 9000 +,618 特惠价 2399 元起

IT之家5月23日消息,在今晚的iQOO... -

Adobe Photoshop 将加入 AI 图像生成器 Firefly

全球观天下 IT之家5月23日消息,AdobePhotosho...

Adobe Photoshop 将加入 AI 图像生成器 Firefly

全球观天下 IT之家5月23日消息,AdobePhotosho... -

iQOO TWS Air Pro无线耳机发布:支持主动降噪,618特惠价269元

_环球速看 IT之家5月23日消息,在今晚的iQOO...

iQOO TWS Air Pro无线耳机发布:支持主动降噪,618特惠价269元

_环球速看 IT之家5月23日消息,在今晚的iQOO... -

安图县开展“城市节水宣传周”活动 为倡导科学用水理念,增强居民节水...

安图县开展“城市节水宣传周”活动 为倡导科学用水理念,增强居民节水... -

甘肃甘州公安:大力推行旅游警务 让游客安心满意 今年以来,甘肃省张掖市公安局甘州...

甘肃甘州公安:大力推行旅游警务 让游客安心满意 今年以来,甘肃省张掖市公安局甘州... -

快讯:【IT之家评测室】iQOO Neo8 Pro 体验:这很 Neo,也很「Pro」

5月23日,全新的iQOONeo8Pro手机正...

快讯:【IT之家评测室】iQOO Neo8 Pro 体验:这很 Neo,也很「Pro」

5月23日,全新的iQOONeo8Pro手机正... -

全国朗诵艺术第10届朗诵雅集在京举办 天天播报 5月23日,全国朗诵艺术第10届朗诵...

全国朗诵艺术第10届朗诵雅集在京举办 天天播报 5月23日,全国朗诵艺术第10届朗诵... -

韩国政府为日本送上“免罪符” 无视群众对日本福岛核污染水排海的抗议 22日,赴日考察福岛核电站核污染水...

韩国政府为日本送上“免罪符” 无视群众对日本福岛核污染水排海的抗议 22日,赴日考察福岛核电站核污染水... -

第二类精神药品+3!7月1日起加强监管 国家药监局、国家卫生健康委今天发...

第二类精神药品+3!7月1日起加强监管 国家药监局、国家卫生健康委今天发... -

《超级马里奥兄弟大电影》全球票房收入已超12亿 成为全球动画电影第三名 根据网站Collider的最新更新显示,...

《超级马里奥兄弟大电影》全球票房收入已超12亿 成为全球动画电影第三名 根据网站Collider的最新更新显示,... -

北方多地气温都已不断刷新纪录 专家称今年极端天气将变多 快科技5月23日消息,如今已然立夏...

北方多地气温都已不断刷新纪录 专家称今年极端天气将变多 快科技5月23日消息,如今已然立夏... -

中国能源建设(03996):“南岭民爆”简称变更为“易普力”-每日精选 中国能源建设(03996)公布,公司所...

中国能源建设(03996):“南岭民爆”简称变更为“易普力”-每日精选 中国能源建设(03996)公布,公司所... -

久吾高科全资子公司签订铝系锂吸附剂材料购销合同 久吾高科公告,公司全资子公司西藏...

久吾高科全资子公司签订铝系锂吸附剂材料购销合同 久吾高科公告,公司全资子公司西藏... -

当前关注:汉王 Clear 电纸书推出:7 英尺 300 PPI,首发 1379 元起

IT之家5月23日消息,汉王新款Clear...

当前关注:汉王 Clear 电纸书推出:7 英尺 300 PPI,首发 1379 元起

IT之家5月23日消息,汉王新款Clear... -

花生芽的生发方法讲解 花生芽怎样生发方法花生发芽须知桶...

花生芽的生发方法讲解 花生芽怎样生发方法花生发芽须知桶... -

全球观热点:中建二局“三心”绘就长三角北岸“最美玉带” 近日,南通市第十八届“五月风”文...

全球观热点:中建二局“三心”绘就长三角北岸“最美玉带” 近日,南通市第十八届“五月风”文... -

曝宝马1系停产并取消 X2不再国产!网友:宝马梦没了 曝宝马1系停产并取消X2不再国产!...

曝宝马1系停产并取消 X2不再国产!网友:宝马梦没了 曝宝马1系停产并取消X2不再国产!... -

西门塔尔牛能长到多少公斤? 天天观点 西门塔尔牛的特点西门塔尔牛的体重...

西门塔尔牛能长到多少公斤? 天天观点 西门塔尔牛的特点西门塔尔牛的体重... -

天天资讯:2023年衡阳市化妆品安全科普宣传周启动 衡阳市市场监督管理局在高新区步步...

天天资讯:2023年衡阳市化妆品安全科普宣传周启动 衡阳市市场监督管理局在高新区步步... -

江苏建湖开发区:表彰先进 动员部署冲刺“双过半” 今日热文 5月23日上午,江苏省盐城市建湖经...

江苏建湖开发区:表彰先进 动员部署冲刺“双过半” 今日热文 5月23日上午,江苏省盐城市建湖经...