微博数据疑泄露 很多人的手机号码泄露了

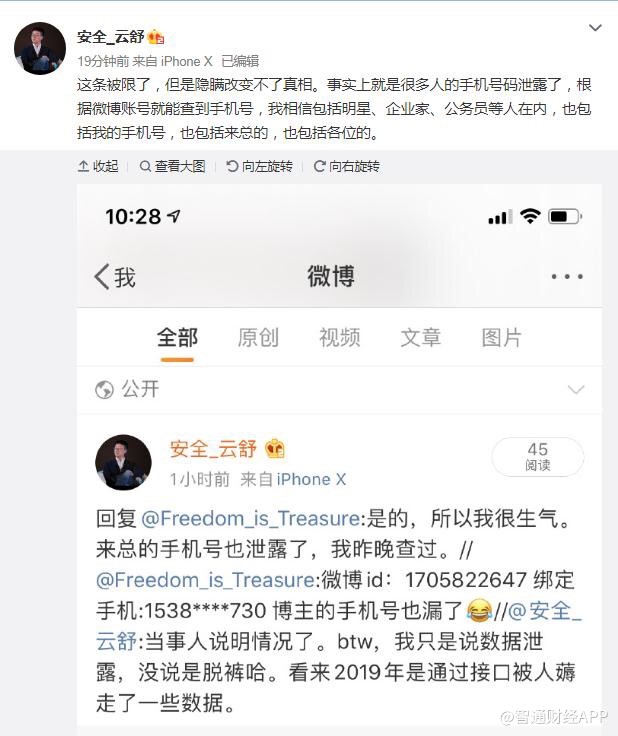

3月19日上午,有微博名为“安全_云舒”的用户转发微博时称:“很多人的手机号码泄露了,根据微博(WB.US)账号就能查到手机号……已经有人通过微博泄露查到我的手机号码,来加我微信了。”

随后,该网友在微博下的留言中进一步表示,他通过技术查询,发现不少人的手机号已被泄露,当中涉及不少微博认证的明星、官员、企业家。“来总的手机号也被泄露了,我昨晚查过。”(“来总”代指微博CEO 王高飞)

在网友“安全_云舒”的微博主页上,其个人介绍为“默安科技创始人兼 CTO”,原阿里集团安全研究实验室总监。36 氪向默安科技官方求证,证明以上信息属实,“安全_云舒”确为默安科技CTO 魏兴国,“云舒”是其在阿里巴巴的花名。

在魏兴国的微博下,仍有网友不断留言称自己疑似遭遇了数据泄露,且泄露信息多为手机号,甚至有人发出了疑似微博个人数据的打包售卖截图,标价为1799 元。

随后,有微博认证为“微博安全总监”的网友罗诗尧在微博中回复称:多谢关心,每隔段时间就有人在网上卖(数据),每次都会引起一波舆情,本不想回应,这条微博今后还会用得上。

36氪就“数据泄露”一事向微博方面求证,对方表示内部正在了解情况。

对于数据泄露的原因,根据魏兴国在微博上的表述,这次事件或是由于微博在 2019 年被人通过接口“薅走了一些数据”,而不是所谓的“数据脱库”。

所谓数据脱库,是指网站遭到入侵后,黑客窃取数据库并将所有数据信息拿走,属于安全领域非常严重的事故。

“像微博这样体量的公司,被黑客大规模入侵的概率不大,它们遭遇的应该不是脱库。”一位安全领域的资深人士告诉 36 氪。

上述人士分析称,出现这样的数据泄露现象有两种可能,一种是“撞库”,一种是某些业务出现了“漏水”。

其中,“漏水”是指企业某些非核心业务团队规模小,没有按照统一规范流程搭建业务,因此出现风险,比如没有做好关键数据隔离、没有做好权限分层管控、没有做好数据加密存储等。

而“撞库”则是黑市倒卖数据的一种惯用手段。很多人喜欢将不同网站的密码设置为同一个,一旦你在某个网络安全能力较弱的网站密码被黑客获取,黑客就可以用该密码循环测试其他网站,这种手段就叫“撞库”。

“个人信息数据泄漏大多是在应用层/业务这一头泄漏的,一个是内部的大量需要业务上接触数据的业务类员工,一个是对外公开的接口或对合作伙伴的接口。”另一位国内网络安全专家进一步向 36 氪表示,他从另一种角度阐明了这次事故产生的可能性:

这次微博个人信息数据泄漏,最可能的原因是通讯录好友匹配攻击导致的。很多社交app都有通过通讯录匹配好友的功能。攻击者可以伪造本地通讯录来获得手机号到微博用户账号的关联。比如先伪造通讯录有xxxx00001到xxxx010000手机号匹配好友,再伪造xxxx010001到xxxx020000手机号匹配好友,不断列举,就能关联出微博id到手机号的关系。

“建议大公司尽量关闭通讯录匹配功能,如果开启,必须对此接口进行各种数据泄漏监测和流控/风控措施。”上述人士对 36 氪谈到。

数据泄露已成为互联网行业典型故事之一。去年11月,Twitter(TWTR.US)就出现过利用通讯录匹配功能获得百万推特用户账号和手机号的数据泄漏事件,随后 Facebook(FB.US)关闭了这一功能。而国内知名的一次数据泄露数据当属 2011 年的“CSDN 百万用户信息外泄”。当年有黑客在网上公开了知名程序员网站CSDN的用户数据库,高达600多万个明文的邮箱账号和密码遭到外泄。

标签: 微博数据疑泄露

-

【世界聚看点】阴阳师手游雪女御魂怎么搭配?雪女御魂搭配攻略是什么? 阴阳师手游雪女御魂怎么搭配?阴阳师手游雪女御魂推荐所以雪女的搭配

【世界聚看点】阴阳师手游雪女御魂怎么搭配?雪女御魂搭配攻略是什么? 阴阳师手游雪女御魂怎么搭配?阴阳师手游雪女御魂推荐所以雪女的搭配 -

微信怎么群发消息不建立群聊(微信怎样群发消息不建群) 诸多的对于微信怎么群发消息不建立群聊,微信怎样群发消息不建群这个问

微信怎么群发消息不建立群聊(微信怎样群发消息不建群) 诸多的对于微信怎么群发消息不建立群聊,微信怎样群发消息不建群这个问 -

福特宣布在德国开设科隆电动汽车中心 将为数百万欧洲客户制造福特新一代电动车|最资讯 福特科隆尼尔的工厂改造项目是其20亿美元投资的一部分。据悉,这个占地

福特宣布在德国开设科隆电动汽车中心 将为数百万欧洲客户制造福特新一代电动车|最资讯 福特科隆尼尔的工厂改造项目是其20亿美元投资的一部分。据悉,这个占地 -

动态:浙商银行(601916.SH):每10股配售3股 配股价2.02元/股 智通财经APP讯,浙商银行(601916 SH)发布公告,本次A股配股以股权登记

动态:浙商银行(601916.SH):每10股配售3股 配股价2.02元/股 智通财经APP讯,浙商银行(601916 SH)发布公告,本次A股配股以股权登记 -

海默科技(300084)6月14日主力资金净卖出530.20万元_今日热文 截至2023年6月14日收盘,海默科技(300084)报收于6 28元,上涨2 95%,换

海默科技(300084)6月14日主力资金净卖出530.20万元_今日热文 截至2023年6月14日收盘,海默科技(300084)报收于6 28元,上涨2 95%,换 -

鸡蛋怎么孵化成小鸡?人工孵鸡蛋最简单的方法 想必现在有很多小伙伴对于鸡蛋怎么孵化成小鸡是什么方面的知识都比

鸡蛋怎么孵化成小鸡?人工孵鸡蛋最简单的方法 想必现在有很多小伙伴对于鸡蛋怎么孵化成小鸡是什么方面的知识都比

-

观焦点:买卖股票是否都收手续费?佣金是给谁的? 买卖股票是否都收手续费?对,股票交易手续费分为:佣金、过户费和印

观焦点:买卖股票是否都收手续费?佣金是给谁的? 买卖股票是否都收手续费?对,股票交易手续费分为:佣金、过户费和印 -

个人所得税退税政策是怎样的?房屋租赁中个人所得税怎么计算?|全球独家 个人所得税退税政策是怎样的?个人所得税退税政策是个人所得税如果存

个人所得税退税政策是怎样的?房屋租赁中个人所得税怎么计算?|全球独家 个人所得税退税政策是怎样的?个人所得税退税政策是个人所得税如果存 -

【环球报资讯】win7防火墙关闭不了怎么办?win7点击防火墙打不开怎么办? win7防火墙关闭不了怎么办?1、单击左下角的开始按钮,弹出的菜单窗

【环球报资讯】win7防火墙关闭不了怎么办?win7点击防火墙打不开怎么办? win7防火墙关闭不了怎么办?1、单击左下角的开始按钮,弹出的菜单窗 - 黑海港口属于哪个国家?黑海出口是什么海峡? 黑海港口属于哪个国家土耳其黑海海峡straitofblacksea黑海海峡位于

- 热门:投资外汇选什么?投资外汇被骗报警有用吗? 投资外汇选什么如果你是做短线的话,就往下看因为交易周期越短,能

-

每日速讯:集体诉讼要注意什么问题?集体合同的诉讼主体如何判断? 集体诉讼要注意什么问题?(1)主体要合法。民事诉讼主体,也就是诉讼

每日速讯:集体诉讼要注意什么问题?集体合同的诉讼主体如何判断? 集体诉讼要注意什么问题?(1)主体要合法。民事诉讼主体,也就是诉讼 -

再贴现率的作用在哪些地方? 再贴现率的特点包括什么? 世界通讯 再贴现率的作用在哪些地方?①作为银行抑制货供应量的三大传统政策手

再贴现率的作用在哪些地方? 再贴现率的特点包括什么? 世界通讯 再贴现率的作用在哪些地方?①作为银行抑制货供应量的三大传统政策手 -

环球聚焦:梦幻西游强壮加多少血?梦幻西游强壮有什么效果? 梦幻西游强壮加多少血?梦幻西游强壮点满能加1440血。梦幻西游强壮每

环球聚焦:梦幻西游强壮加多少血?梦幻西游强壮有什么效果? 梦幻西游强壮加多少血?梦幻西游强壮点满能加1440血。梦幻西游强壮每 -

天天看热讯:印度有望成为全球第一大手机市场吗?你怎么看? 印度手机行业有望拿下全球第一,库克:印度正处于一个转折点前不久

天天看热讯:印度有望成为全球第一大手机市场吗?你怎么看? 印度手机行业有望拿下全球第一,库克:印度正处于一个转折点前不久 -

天天观察:重庆海联职业技术学院口碑好吗?重庆海联职业技术学院最好专业是哪些? 重庆海联职业技术学院口碑如何学校吧,专业性很强,就是在校时间很

天天观察:重庆海联职业技术学院口碑好吗?重庆海联职业技术学院最好专业是哪些? 重庆海联职业技术学院口碑如何学校吧,专业性很强,就是在校时间很 -

【世界聚看点】阴阳师手游雪女御魂怎么搭配?雪女御魂搭配攻略是什么? 阴阳师手游雪女御魂怎么搭配?阴阳师手游雪女御魂推荐所以雪女的搭配

【世界聚看点】阴阳师手游雪女御魂怎么搭配?雪女御魂搭配攻略是什么? 阴阳师手游雪女御魂怎么搭配?阴阳师手游雪女御魂推荐所以雪女的搭配 -

房贷年限越长越好吗?房贷审批不通过首付怎么办? 房贷年限越长越好吗?大家在买房的时候,无论是选择等额本金还是等额

房贷年限越长越好吗?房贷审批不通过首付怎么办? 房贷年限越长越好吗?大家在买房的时候,无论是选择等额本金还是等额 -

WinRAR怎么添加到右键菜单?WinRAR怎么压缩文件到最小?-环球快讯 WinRAR怎么添加到右键菜单?WinRAR是一款十分优秀的压缩解压软件,不

WinRAR怎么添加到右键菜单?WinRAR怎么压缩文件到最小?-环球快讯 WinRAR怎么添加到右键菜单?WinRAR是一款十分优秀的压缩解压软件,不 -

全球微资讯!鼻唇沟纹如何消除?鼻唇沟是怎么形成的? 鼻唇沟纹如何消除?1、内窥镜祛鼻唇沟纹:内窥镜消除鼻唇沟纹是在内

全球微资讯!鼻唇沟纹如何消除?鼻唇沟是怎么形成的? 鼻唇沟纹如何消除?1、内窥镜祛鼻唇沟纹:内窥镜消除鼻唇沟纹是在内 -

毕加索是什么画派?梵高抽象派还是印象派? 毕加索是属于西方现代派绘画的画家,也是该流派的代表人物之一。现

毕加索是什么画派?梵高抽象派还是印象派? 毕加索是属于西方现代派绘画的画家,也是该流派的代表人物之一。现 -

世界视讯!6寸6是多大的脚?6寸6的脚穿多大码的鞋? 1米等于3尺,所以1米等于30寸。反推运算得出1寸的长度为100cm&divid

世界视讯!6寸6是多大的脚?6寸6的脚穿多大码的鞋? 1米等于3尺,所以1米等于30寸。反推运算得出1寸的长度为100cm&divid -

松下LumixS5M2系列无反相机固件升级了?你知道吗?|全球新动态 松下发布无反相机固件升级:加入两种RAW格式外录近日,松下为Lumix

松下LumixS5M2系列无反相机固件升级了?你知道吗?|全球新动态 松下发布无反相机固件升级:加入两种RAW格式外录近日,松下为Lumix -

qq音乐怎么在手机上方显示?如何点亮qq音乐图标? qq音乐怎么在手机上方显示?1、首先,打开手机qq音乐。2、在qq音乐界

qq音乐怎么在手机上方显示?如何点亮qq音乐图标? qq音乐怎么在手机上方显示?1、首先,打开手机qq音乐。2、在qq音乐界 -

2023NBM中童孕婴童展展会报告重磅出炉!2024NBM精彩继续,敬请期待! 2023年5月30-31日,由中童传媒主办的NBM中童孕婴童展·食品展在杭州·云栖小镇国际会展中心燃爆召开!作为中国母婴行业首个精品展会,2023NB

2023NBM中童孕婴童展展会报告重磅出炉!2024NBM精彩继续,敬请期待! 2023年5月30-31日,由中童传媒主办的NBM中童孕婴童展·食品展在杭州·云栖小镇国际会展中心燃爆召开!作为中国母婴行业首个精品展会,2023NB -

每日看点!高端款iPhone15将涨200美元?这是真的吗? 分析师预测:今年9月发布的iPhone15系列将涨200美元我们可以看到iPh

每日看点!高端款iPhone15将涨200美元?这是真的吗? 分析师预测:今年9月发布的iPhone15系列将涨200美元我们可以看到iPh -

【新要闻】平时说话虽然毒辣 但在大事上处女座还是非常冷静的? 狮子座:能屈能伸狮子座其实就是能屈能伸的人,虽然说他们平时看起

【新要闻】平时说话虽然毒辣 但在大事上处女座还是非常冷静的? 狮子座:能屈能伸狮子座其实就是能屈能伸的人,虽然说他们平时看起 -

凭证式储蓄国债是什么?凭证式储蓄国债有什么优点? 凭证式储蓄国债是什么?凭证式国债是国家采取不印刷实物券,而用填制

凭证式储蓄国债是什么?凭证式储蓄国债有什么优点? 凭证式储蓄国债是什么?凭证式国债是国家采取不印刷实物券,而用填制 -

醒肤是什么意思?醒肤水的作用及功效是什么? 醒肤是什么意思?醒肤的意思是指对皮肤进行保养和清洁,缓解肌肤的疲

醒肤是什么意思?醒肤水的作用及功效是什么? 醒肤是什么意思?醒肤的意思是指对皮肤进行保养和清洁,缓解肌肤的疲 -

世界消息!绿色贸易壁垒的概念是什么?绿色贸易壁垒表现形式有哪些? 绿色贸易壁垒的概念是什么?所谓绿色壁垒(Green Barriers,简称GBs)

世界消息!绿色贸易壁垒的概念是什么?绿色贸易壁垒表现形式有哪些? 绿色贸易壁垒的概念是什么?所谓绿色壁垒(Green Barriers,简称GBs) -

发展中国家和发达国家的区别 发展中国家有什么好处? 发展中国家和发达国家的区别?1、概念不同:发达国家是指经济和社会

发展中国家和发达国家的区别 发展中国家有什么好处? 发展中国家和发达国家的区别?1、概念不同:发达国家是指经济和社会 -

波黑是哪个国家?波黑和黑山是一个国家吗?-资讯 波黑的全称是波斯尼亚和黑塞哥维那,首都萨拉热窝。这是一个欧洲国家

波黑是哪个国家?波黑和黑山是一个国家吗?-资讯 波黑的全称是波斯尼亚和黑塞哥维那,首都萨拉热窝。这是一个欧洲国家 -

【天天新要闻】云母是什么 云母对皮肤有害吗? 云母是什么?云母是一种造岩矿物,呈现六方形的片状晶形,是主要造岩

【天天新要闻】云母是什么 云母对皮肤有害吗? 云母是什么?云母是一种造岩矿物,呈现六方形的片状晶形,是主要造岩 - 见义勇为认定标准?见义勇为享受哪些待遇? 见义勇为认定标准1 主体为不负有法定义务、无需履行特定义务的普通

-

自带浏览器删除了怎么找回来?手机自带浏览器打不开怎么办? 世界快资讯 自带浏览器删除了怎么找回来?1、在电脑左面的左下角处单击【开始】

自带浏览器删除了怎么找回来?手机自带浏览器打不开怎么办? 世界快资讯 自带浏览器删除了怎么找回来?1、在电脑左面的左下角处单击【开始】 -

双子座平时的时候看起来就是比较不靠谱的?|环球热文 双子座:掌控大局双子座平时的时候看起来就是比较不靠谱的,因为他

双子座平时的时候看起来就是比较不靠谱的?|环球热文 双子座:掌控大局双子座平时的时候看起来就是比较不靠谱的,因为他 -

半夜三更的三更是几点?五更对应的是哪几个时辰?_天天观速讯 而半夜三更中的三更,指的就是子时。子时是晚上11点到次日凌晨1点五

半夜三更的三更是几点?五更对应的是哪几个时辰?_天天观速讯 而半夜三更中的三更,指的就是子时。子时是晚上11点到次日凌晨1点五 -

微信怎么群发消息不建立群聊(微信怎样群发消息不建群) 诸多的对于微信怎么群发消息不建立群聊,微信怎样群发消息不建群这个问

微信怎么群发消息不建立群聊(微信怎样群发消息不建群) 诸多的对于微信怎么群发消息不建立群聊,微信怎样群发消息不建群这个问 -

初学者怎么买股票?可转债退市了怎么办? 初学者怎么买股票?初学者怎样买股票?1、开通证券账户:通过下载证券

初学者怎么买股票?可转债退市了怎么办? 初学者怎么买股票?初学者怎样买股票?1、开通证券账户:通过下载证券 -

为什么喝酒会过敏?喝酒皮肤过敏了怎么办? 生活当中,很多人都喜欢喝酒,喝酒在一定程度上能够让人放松,不过

为什么喝酒会过敏?喝酒皮肤过敏了怎么办? 生活当中,很多人都喜欢喝酒,喝酒在一定程度上能够让人放松,不过 -

股票和基金投资哪个容易赚?股票和基金哪个手续费高?-焦点消息 最近小编看到很多人在搜索股票和基金的相关内容,小编呢对此也是非

股票和基金投资哪个容易赚?股票和基金哪个手续费高?-焦点消息 最近小编看到很多人在搜索股票和基金的相关内容,小编呢对此也是非 -

土槿皮和土荆皮是一个东西吗?土槿皮抑菌膏可以治疗灰指甲吗? 天天报道 土槿皮和土荆皮是一个东西吗?土荆皮与土槿皮是同一种药。牡荆皮是木

土槿皮和土荆皮是一个东西吗?土槿皮抑菌膏可以治疗灰指甲吗? 天天报道 土槿皮和土荆皮是一个东西吗?土荆皮与土槿皮是同一种药。牡荆皮是木 -

再贴现率概述是怎么样的呢? 再贴现率的发展变化是怎么样的? 再贴现率概述是怎么样的呢?再贴现即一般银行资金不够时,除同业间相

再贴现率概述是怎么样的呢? 再贴现率的发展变化是怎么样的? 再贴现率概述是怎么样的呢?再贴现即一般银行资金不够时,除同业间相 -

每日资讯:磁力驱动搅拌机是什么设备?磁力驱动搅拌机有哪些特点? 磁力驱动搅拌机是什么设备?磁力驱动搅拌机又称为磁力传动搅拌机,是

每日资讯:磁力驱动搅拌机是什么设备?磁力驱动搅拌机有哪些特点? 磁力驱动搅拌机是什么设备?磁力驱动搅拌机又称为磁力传动搅拌机,是 -

【世界速看料】民事诉讼特别程序是什么?民事诉讼程序时间需要多久? 民事诉讼特别程序是什么?民事诉讼中的特别程序是非民事权益争议案件

【世界速看料】民事诉讼特别程序是什么?民事诉讼程序时间需要多久? 民事诉讼特别程序是什么?民事诉讼中的特别程序是非民事权益争议案件 -

【全球时快讯】三亚几月份去最佳时间?三亚是海南的一个城市吗? 三亚几月份去最佳时间?去三亚的最佳时间为每年的9月到次年的4月。三

【全球时快讯】三亚几月份去最佳时间?三亚是海南的一个城市吗? 三亚几月份去最佳时间?去三亚的最佳时间为每年的9月到次年的4月。三 -

如何关闭电脑加载启动项功能?电脑如何关闭无用的开机启动项?_微头条 如何关闭电脑加载启动项功能?1、首先第一步按下键盘上的【win+r】快

如何关闭电脑加载启动项功能?电脑如何关闭无用的开机启动项?_微头条 如何关闭电脑加载启动项功能?1、首先第一步按下键盘上的【win+r】快 -

当在重要时刻的时候 双子总是能够掌控大局?|世界时讯 双子座:掌控大局双子座平时的时候看起来就是比较不靠谱的,因为他

当在重要时刻的时候 双子总是能够掌控大局?|世界时讯 双子座:掌控大局双子座平时的时候看起来就是比较不靠谱的,因为他 -

世界微资讯!可转债停牌后复牌会发生什么?可转债停牌后怎么卖出高价? 可转债停牌后复牌会发生什么?可转债停牌后复牌正常交易,若后续再次

世界微资讯!可转债停牌后复牌会发生什么?可转债停牌后怎么卖出高价? 可转债停牌后复牌会发生什么?可转债停牌后复牌正常交易,若后续再次 -

【世界速看料】股票趋势线的查看有什么技巧?股票趋势线用于什么方面? 股票趋势线的查看有什么技巧?股票趋势线是投资者分析股票价格走势的

【世界速看料】股票趋势线的查看有什么技巧?股票趋势线用于什么方面? 股票趋势线的查看有什么技巧?股票趋势线是投资者分析股票价格走势的 -

如何把word按页分成多个文档?word文档如何分页?|世界新要闻 如何把word按页分成多个文档?1、打开word文档,选中第一页内容,复

如何把word按页分成多个文档?word文档如何分页?|世界新要闻 如何把word按页分成多个文档?1、打开word文档,选中第一页内容,复 -

银行定期存款到期后不取利息怎么算?银行定期存款到期后怎么处理? 环球速讯 银行定期存款到期后不取利息怎么算?1、如果投资者在定期存款时,签

银行定期存款到期后不取利息怎么算?银行定期存款到期后怎么处理? 环球速讯 银行定期存款到期后不取利息怎么算?1、如果投资者在定期存款时,签 -

新股申购额度怎么算?新股申购额度不足是什么意思? 新股申购额度怎么算?投资者想要申购新股,首先股票市值就要达到相关

新股申购额度怎么算?新股申购额度不足是什么意思? 新股申购额度怎么算?投资者想要申购新股,首先股票市值就要达到相关 -

环球资讯:交割日是什么意思?股指交割日大盘必跌吗? 交割日是什么意思?股指交割日大盘必跌吗?以下是小编为您整理的内容

环球资讯:交割日是什么意思?股指交割日大盘必跌吗? 交割日是什么意思?股指交割日大盘必跌吗?以下是小编为您整理的内容 -

焦点热讯:天秤座的人情商往往都特别的高 过得特别的好? 白羊座:心比较大白羊座就是那种心特别大的人,当然他们也是非常单

焦点热讯:天秤座的人情商往往都特别的高 过得特别的好? 白羊座:心比较大白羊座就是那种心特别大的人,当然他们也是非常单 -

全球要闻:股票佣金怎么收取买和卖都收吗?佣金是给谁的? 股票佣金怎么收取,买和卖都收吗?对,股票交易手续费分为:佣金、过

全球要闻:股票佣金怎么收取买和卖都收吗?佣金是给谁的? 股票佣金怎么收取,买和卖都收吗?对,股票交易手续费分为:佣金、过

热门资讯

-

2023NBM中童孕婴童展展会报告重磅出炉!2024NBM精彩继续,敬请期待! 2023年5月30-31日,由中童传媒主办...

2023NBM中童孕婴童展展会报告重磅出炉!2024NBM精彩继续,敬请期待! 2023年5月30-31日,由中童传媒主办... -

当前动态:自住房是什么意思 自住房可以办理营业执照吗? 自住房是什么意思?1、自住房是自住...

当前动态:自住房是什么意思 自住房可以办理营业执照吗? 自住房是什么意思?1、自住房是自住... -

同花顺股票软件可靠吗?东方财富炒股软件怎么样? 同花顺股票软件可靠吗?同花顺股票...

同花顺股票软件可靠吗?东方财富炒股软件怎么样? 同花顺股票软件可靠吗?同花顺股票... -

天天动态:云闪付交易记录为什么不能删除?云闪付怎么把账单隐藏起来? 云闪付交易记录为什么不能删除?云...

天天动态:云闪付交易记录为什么不能删除?云闪付怎么把账单隐藏起来? 云闪付交易记录为什么不能删除?云...

观察

图片新闻

-

天天通讯!沪港通结算要收取哪些费用?沪港通结算可以使用哪些货币? 沪港通结算要收取哪些费用?a、结...

天天通讯!沪港通结算要收取哪些费用?沪港通结算可以使用哪些货币? 沪港通结算要收取哪些费用?a、结... -

三亚市第五届文明家庭陈雪一家 用爱和理解谱写文明乐章 在崖州区文明社区,有这样一个家庭...

三亚市第五届文明家庭陈雪一家 用爱和理解谱写文明乐章 在崖州区文明社区,有这样一个家庭... -

【世界新视野】三亚26个名医名师名校长工作室授牌成立 打造具有特色的人才工作品牌 6月13日,三亚市名医名师名校长工...

【世界新视野】三亚26个名医名师名校长工作室授牌成立 打造具有特色的人才工作品牌 6月13日,三亚市名医名师名校长工... -

高画质代名词的索尼电视用的是什么屏幕?你知道吗?|速看 买电视先看屏?高画质的索尼电视,...

高画质代名词的索尼电视用的是什么屏幕?你知道吗?|速看 买电视先看屏?高画质的索尼电视,...

精彩新闻

-

诗人舒羽用十四行诗解读《结庐在桐庐》 亚运暖城行动,点亮桐庐温度。在第...

诗人舒羽用十四行诗解读《结庐在桐庐》 亚运暖城行动,点亮桐庐温度。在第... -

世界热文:前置过滤器有什么作用?前置过滤器是什么结构? 前置过滤器有什么作用?可以过滤自...

世界热文:前置过滤器有什么作用?前置过滤器是什么结构? 前置过滤器有什么作用?可以过滤自... -

【世界新视野】三亚26个名医名师名校长工作室授牌成立 打造具有特色的人才工作品牌 6月13日,三亚市名医名师名校长工...

【世界新视野】三亚26个名医名师名校长工作室授牌成立 打造具有特色的人才工作品牌 6月13日,三亚市名医名师名校长工... -

股票追高是怎么定义的?盲目追高的风险都有哪些? 最近小编看到很多人在搜索股票追高...

股票追高是怎么定义的?盲目追高的风险都有哪些? 最近小编看到很多人在搜索股票追高... -

32位系统与64位系统的区别是什么?电脑系统中X86什么意思? 32位系统与64位系统的区别是什么?1...

32位系统与64位系统的区别是什么?电脑系统中X86什么意思? 32位系统与64位系统的区别是什么?1... -

文物修复的工作内容是什么?文物修复的方法有哪些?|每日速读 文物修复的工作内容是什么?(1)制定...

文物修复的工作内容是什么?文物修复的方法有哪些?|每日速读 文物修复的工作内容是什么?(1)制定... -

贷款利息一般是多少?贷款利息多少算正常? 贷款利息一般是多少?贷款利息一般...

贷款利息一般是多少?贷款利息多少算正常? 贷款利息一般是多少?贷款利息一般... -

怎么炒外汇?炒外汇合法吗? 天天速讯 怎么炒外汇?炒外汇也是利用保证金...

怎么炒外汇?炒外汇合法吗? 天天速讯 怎么炒外汇?炒外汇也是利用保证金... -

全球速读:rpc服务器不可用怎么办?rpc服务器不可用是什么导致的? rpc服务器不可用怎么办?1、打开运...

全球速读:rpc服务器不可用怎么办?rpc服务器不可用是什么导致的? rpc服务器不可用怎么办?1、打开运... -

计算机软件著作权登记办法第二十条的内容是什么?申请软件著作权登记都需要哪些材... 法律对于软件著作权的申请时间没有...

计算机软件著作权登记办法第二十条的内容是什么?申请软件著作权登记都需要哪些材... 法律对于软件著作权的申请时间没有... -

沪港通中沪股当天可以买卖吗?沪港通中港股当天可以交易吗?-世界滚动 沪港通的交易方式与上交所或联交所...

沪港通中沪股当天可以买卖吗?沪港通中港股当天可以交易吗?-世界滚动 沪港通的交易方式与上交所或联交所... -

一般民事诉讼时效为几年?诉讼时效是3年还是5年?|当前播报 一般民事诉讼时效为几年?不同的案...

一般民事诉讼时效为几年?诉讼时效是3年还是5年?|当前播报 一般民事诉讼时效为几年?不同的案... -

Deepin系统软件怎么安装?Deepin系统软件安装教程 Deepin系统软件怎么安装?Deepin系...

Deepin系统软件怎么安装?Deepin系统软件安装教程 Deepin系统软件怎么安装?Deepin系... -

遗产按照什么顺序继承?继子会有继承权吗? 每日热点 继子会有继承权。法律明确规定,遗...

遗产按照什么顺序继承?继子会有继承权吗? 每日热点 继子会有继承权。法律明确规定,遗... -

今日最新!数字鸿沟是什么意思?如何解决老年人数字鸿沟问题? 数字鸿沟是什么意思?数字鸿沟(digi...

今日最新!数字鸿沟是什么意思?如何解决老年人数字鸿沟问题? 数字鸿沟是什么意思?数字鸿沟(digi... -

同一个明星基金经理的基金为什么业绩也会很大?买基金一定要注意的问题有哪些?|天... 同一个明星基金经理的基金为什么业...

同一个明星基金经理的基金为什么业绩也会很大?买基金一定要注意的问题有哪些?|天... 同一个明星基金经理的基金为什么业... -

为什么爱奇艺弹幕没了?爱奇艺网页版弹幕在哪? 近期,不少爱奇艺用户发现,该平台...

为什么爱奇艺弹幕没了?爱奇艺网页版弹幕在哪? 近期,不少爱奇艺用户发现,该平台... -

Edge浏览器为什么无法成功登陆任何网页?Edge浏览器无法成功登陆任何网页的操作教程 Edge浏览器为什么无法成功登陆任何...

Edge浏览器为什么无法成功登陆任何网页?Edge浏览器无法成功登陆任何网页的操作教程 Edge浏览器为什么无法成功登陆任何... -

信息:沪港通有几种交易方式?如何在沪港通开户交易? 沪港通有几种交易方式?沪港通的交...

信息:沪港通有几种交易方式?如何在沪港通开户交易? 沪港通有几种交易方式?沪港通的交... -

跑步机减肥有用吗?长期使用跑步机的危害有哪些? 跑步机减肥有用吗?跑步机减肥通常...

跑步机减肥有用吗?长期使用跑步机的危害有哪些? 跑步机减肥有用吗?跑步机减肥通常... -

辞退员工补偿金要交个税吗?一次性离职补偿金要交个税吗?|当前快播 辞退员工补偿金要交个税吗?辞退补...

辞退员工补偿金要交个税吗?一次性离职补偿金要交个税吗?|当前快播 辞退员工补偿金要交个税吗?辞退补... -

七日杀怎么联机?七日杀联机怎么操作? 全球播资讯 七日杀怎么联机?1、首先进入游戏,...

七日杀怎么联机?七日杀联机怎么操作? 全球播资讯 七日杀怎么联机?1、首先进入游戏,... -

每日动态!液压卷板机和机械卷板机有什么区别?液压卷板机怎么保养? 液压卷板机和机械卷板机有什么区别...

每日动态!液压卷板机和机械卷板机有什么区别?液压卷板机怎么保养? 液压卷板机和机械卷板机有什么区别... -

观速讯丨幸运农场玩法攻略是什么?幸运农场中动植物有几种? 幸运农场玩法攻略是什么?先从动物...

观速讯丨幸运农场玩法攻略是什么?幸运农场中动植物有几种? 幸运农场玩法攻略是什么?先从动物... -

每日快讯!浏览器地址栏怎么打开?怎么消除浏览器地址栏里的网站记录? 如何打开:1、首先打开浏览器,然...

每日快讯!浏览器地址栏怎么打开?怎么消除浏览器地址栏里的网站记录? 如何打开:1、首先打开浏览器,然... -

福特宣布在德国开设科隆电动汽车中心 将为数百万欧洲客户制造福特新一代电动车|最资讯 福特科隆尼尔的工厂改造项目是其20...

福特宣布在德国开设科隆电动汽车中心 将为数百万欧洲客户制造福特新一代电动车|最资讯 福特科隆尼尔的工厂改造项目是其20... -

全球播报:抖音开店个体店类目怎么选?有哪些产品? 随着抖音电商的发展,越来越的人...

全球播报:抖音开店个体店类目怎么选?有哪些产品? 随着抖音电商的发展,越来越的人... -

黑客分发问题 Win10 ISO 镜像,通过 EFI 分区隐藏窃取加密货币

动态焦点 IT之家6月14日消息,网络安全公司D...

黑客分发问题 Win10 ISO 镜像,通过 EFI 分区隐藏窃取加密货币

动态焦点 IT之家6月14日消息,网络安全公司D... -

杨幂版倩女幽魂哪一年播出的?杨幂版倩女幽魂宁采臣是谁扮演的? 杨幂版倩女幽魂哪一年播出的?《倩...

杨幂版倩女幽魂哪一年播出的?杨幂版倩女幽魂宁采臣是谁扮演的? 杨幂版倩女幽魂哪一年播出的?《倩... -

莫笑江湖少年梦是什么意思?莫笑年少江湖梦出自哪首诗? 莫笑江湖少年梦是什么意思? 这句...

莫笑江湖少年梦是什么意思?莫笑年少江湖梦出自哪首诗? 莫笑江湖少年梦是什么意思? 这句... -

盘后定价交易是什么意思?股票盘后定价交易有哪些好处? 天天观天下 盘后定价交易是什么意思?盘后定价...

盘后定价交易是什么意思?股票盘后定价交易有哪些好处? 天天观天下 盘后定价交易是什么意思?盘后定价... -

办理专利申请需要哪些费用?中华人民共和国专利法实施细则第九十三条内容是什么? 办理专利申请需要如下费用:专利申...

办理专利申请需要哪些费用?中华人民共和国专利法实施细则第九十三条内容是什么? 办理专利申请需要如下费用:专利申... -

2023湖北提前批志愿什么时候填报?2023湖北考生可以填报几个普通类本科志愿?-全球热点评 2023湖北提前批志愿什么时候开始填...

2023湖北提前批志愿什么时候填报?2023湖北考生可以填报几个普通类本科志愿?-全球热点评 2023湖北提前批志愿什么时候开始填... -

焦点热门:淮河六章(关于淮河六章介绍) 来为大家讲解以上的问题。淮河六章...

焦点热门:淮河六章(关于淮河六章介绍) 来为大家讲解以上的问题。淮河六章... -

可转债20%停牌多久?可转债停牌一般停多久? 可转债20%停牌多久?可转债盘中成交...

可转债20%停牌多久?可转债停牌一般停多久? 可转债20%停牌多久?可转债盘中成交... -

如何把电脑上的文件传送到微信上?电脑文档发到手机格式变了? 如何把电脑上的文件传送到微信上?...

如何把电脑上的文件传送到微信上?电脑文档发到手机格式变了? 如何把电脑上的文件传送到微信上?... -

苹果手机壁纸模糊怎么设置成清晰的?苹果手机壁纸怎么删除? 苹果手机壁纸模糊怎么设置成清晰的...

苹果手机壁纸模糊怎么设置成清晰的?苹果手机壁纸怎么删除? 苹果手机壁纸模糊怎么设置成清晰的... -

环球焦点!快捷支付是什么?快捷支付有风险吗?快捷支付有哪几种方式? 快捷支付是什么?快捷支付是指将银...

环球焦点!快捷支付是什么?快捷支付有风险吗?快捷支付有哪几种方式? 快捷支付是什么?快捷支付是指将银... -

世界热资讯!Win11/10第三方文件管理器Files发布2.5更新 恢复了亚克力材质背景 此外,此版本还引入了使用Git原生...

世界热资讯!Win11/10第三方文件管理器Files发布2.5更新 恢复了亚克力材质背景 此外,此版本还引入了使用Git原生... -

天天通讯!沪港通结算要收取哪些费用?沪港通结算可以使用哪些货币? 沪港通结算要收取哪些费用?a、结...

天天通讯!沪港通结算要收取哪些费用?沪港通结算可以使用哪些货币? 沪港通结算要收取哪些费用?a、结... -

资讯:诡异!男子地库倒车影像凭空多出俩大爷坐门口 路虎客服回应 诡异!男子地库倒车影像凭空多出俩...

资讯:诡异!男子地库倒车影像凭空多出俩大爷坐门口 路虎客服回应 诡异!男子地库倒车影像凭空多出俩... -

一加 Nord 3 现身 Geekbench:搭载联发科天玑9000芯片、16GB内存

-热闻 IT之家6月14日消息,一加即将推出...

一加 Nord 3 现身 Geekbench:搭载联发科天玑9000芯片、16GB内存

-热闻 IT之家6月14日消息,一加即将推出... -

天天动态:云闪付交易记录为什么不能删除?云闪付怎么把账单隐藏起来? 云闪付交易记录为什么不能删除?云...

天天动态:云闪付交易记录为什么不能删除?云闪付怎么把账单隐藏起来? 云闪付交易记录为什么不能删除?云... -

毕业季|重庆城科毕业生致敬“花样年华”-世界热点 盛夏蝉鸣,离歌轻奏,又是一年毕业...

毕业季|重庆城科毕业生致敬“花样年华”-世界热点 盛夏蝉鸣,离歌轻奏,又是一年毕业... -

火影忍者自来也的徒弟有几个?自来也最后复活了吗? 火影忍者自来也的徒弟有几个?在动...

火影忍者自来也的徒弟有几个?自来也最后复活了吗? 火影忍者自来也的徒弟有几个?在动... -

沪港通中的港股交易到几点休市?沪港通中的沪股交易什么时间休市?_今日看点 沪港通中的港股交易到几点休市?沪...

沪港通中的港股交易到几点休市?沪港通中的沪股交易什么时间休市?_今日看点 沪港通中的港股交易到几点休市?沪... -

十铨推出新款MicroSD卡:可选1TB容量,写入速度110 MB/s TEAMGROUPPRO+MicroSDXCUHS-IU3A2V...

十铨推出新款MicroSD卡:可选1TB容量,写入速度110 MB/s TEAMGROUPPRO+MicroSDXCUHS-IU3A2V... -

在拼多多开店平台是如何收费的?怎么开店?-世界快报 目前在拼多多开店或者想要开店的...

在拼多多开店平台是如何收费的?怎么开店?-世界快报 目前在拼多多开店或者想要开店的... -

【全球聚看点】贵州施秉:不负农耕好时节 静待秋收“稻花香” 为全力做好育秧插秧工作,连日来,...

【全球聚看点】贵州施秉:不负农耕好时节 静待秋收“稻花香” 为全力做好育秧插秧工作,连日来,... -

世界简讯:马伯庸为什么叫亲王?马伯庸亲王是哪个朝代? 马伯庸为什么叫亲王?马伯庸之所以...

世界简讯:马伯庸为什么叫亲王?马伯庸亲王是哪个朝代? 马伯庸为什么叫亲王?马伯庸之所以...